Не думай о кешбэке свысока, Пока не ослабела мотивация. Свистят они, как пули у виска - Инфляция, стагфляция, шкринкфляция...

Хочу поделиться с собеседниками доступным розыгрышем в "Пятёрочке".

Бывало такое? Сидите вы в кафе, друг рассказывает шутку, и вдруг — бац! Внутри всё замирает. Вы на 100% уверены: этот момент уже был. Те же чашки на столе, тот же свет из окна и даже эту фразу вы уже слышали.

Если захочется купить вкусняшек - я иду в «Магнит». И не только потому, что он ближе всех...

Кредитных карт бояться не нужно, ибо это весьма выгодный финансовый инструмент в умелых руках. Кредитки могут выручить до получки - тогда упрашивать и занимать у родственников (друзей, соседей) не придётся.

Всем привет, дружочки🦊 Я - мама в декрете и подарки внезапно перешли в режим «креатив включён, бюджет на минималках»😁 Решила рассказать, как я делаю подарки, пока не работаю.

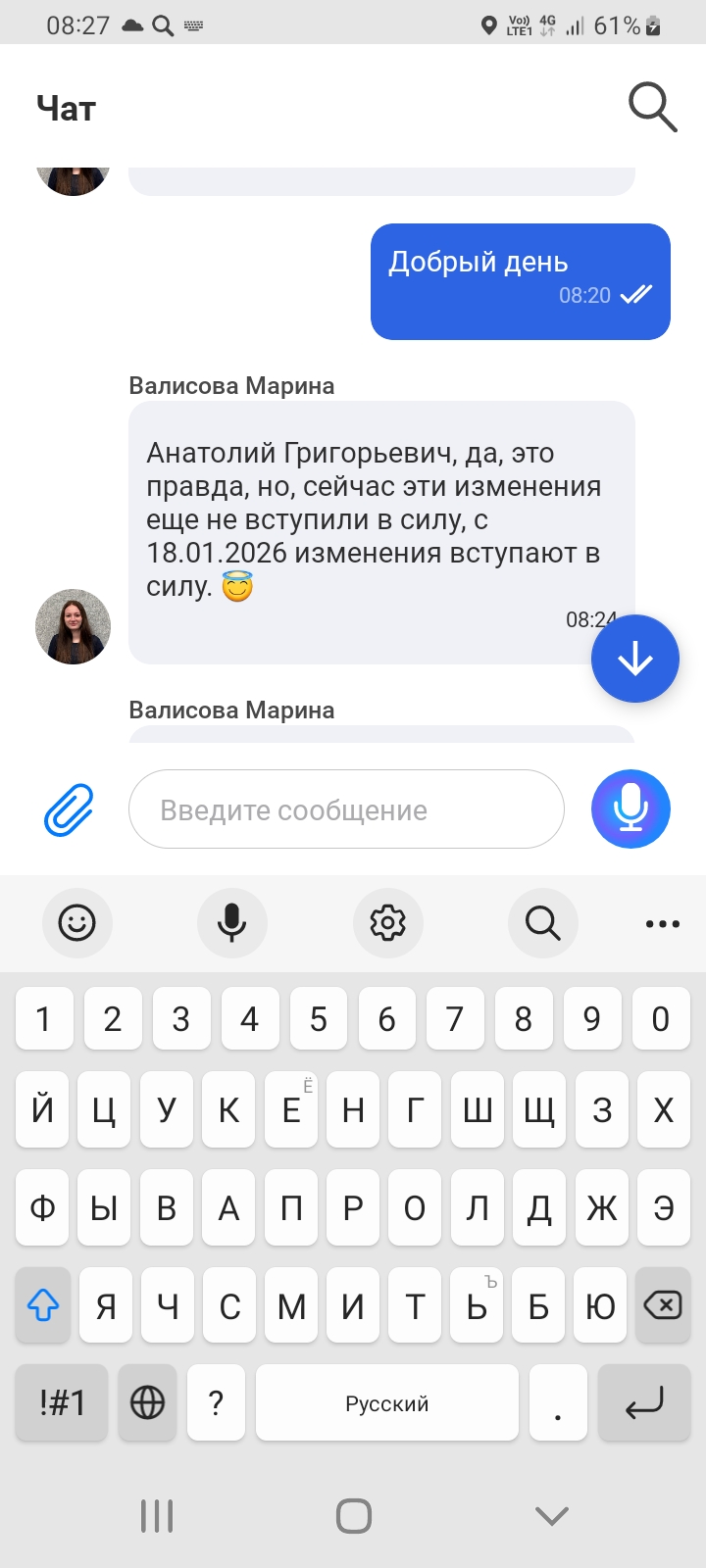

Хочу поделится информацией, в данном посте, с пользователями Диалога о предстоящих изменениях по условиям тарифа продукта НС ,, КОПИЛКА,, Судя по коментариям и постам , многие пользователи уже пользуются Совкомбанком , некоторые очень успешно , а некоторые клиенты, судя по описанию, ситуаций не очень. Сам; активно, пользуюсь услугами этого банка и НС ,, Копилка,, - Мой карманный финансовый 👛 . Итак , получил , сегодня подтверждение сотрудника в...

Захотелось какую-нибудь вкусняшку к чаю?

Предложение.. ФНПР озаботились разрывом в зарплатах мужчин и женщин и предлагают работодателям их уравнять. Как показало соц.исследование,что в 21 веке мужчины зарабатывают много больше, чем их «боевые подруги»😄!

Привет, друзья! С праздником вас, с Крещением Господним!🤍

Вы когда-нибудь ловили себя на мысли, что мир вокруг немного изменился? Вроде бы всё привычно, но какая-то деталь в памяти настойчиво спорит с реальностью. Это странное чувство называют эффектом Манделы. Это не просто забывчивость, а настоящий феномен: когда тысячи людей, не сговариваясь, помнят событие, которого никогда не было.

Забыть пробить чек в 2026 году будет стоить минимум 150 000 рублей.

Банк ,, Венец,, изменяет % ставки по линейке своих вкладов с понедельника 19.01.2026г и вводит новый вклад,, V-первые,,

📃 Пока в рамках российской юрисдикции разворачивается театральное зрелище в виде иска ЦБ к Euroclear на 18 трлн рублей и других участников, вне этого изолированного контура происходит кое-что более важное.

С февральского мороза – приятные новости для семей с детьми! В 2026 году государство вновь проиндексирует детские пособия. Что это значит в сухом остатке? Ваши выплаты, призванные поддержать семейный бюджет, станут немного больше.

Банк ,, Пойдём,, изменил ставки по вкладам в сторону уменьшения % по линейке вкладов. Из лучшего:, что предлагает банк увидел вклад ,, Классный,, , ставка по нему станет- 14, 5%

Вы давно не лакомились свежими яблочками? А Ваши родные и близкие?

Еврофинанс-Моснарбанк снижает ставки по вкладу с понедельника 19.01.2026г

Как хорошо начать новый день с чашечки ароматного чая!

Кузбассхимбанк изменил ставки по вкладам

Банк ,, Реалист,, снижает ставки по своей линейке НС с 22 .01. По НС,, Кубышка ,, будет- 15, 5% ( -0,3%), по НС ,, Копилка,, будет- 15, 5% ( -0,5%). Ранее, несколько дней назад,с 16.01.2026г банк снизил ставки по своим вкладам.

Привет, любители космоса и тайн, с Вами Алла! Сегодня мы погрузимся в одну из самых загадочных и ошеломляющих тем во Вселенной – черные дыры.

- июля президент РФ подписал закон, обязывающий банки использовать универсальный платежный код.

Это изменит порядок оплаты товаров и услуг. Сегодня у кассы в магазине продавец может предложить покупателю разные QR-коды, которые позволяют оплатить товары либо через сервис банка, либо по СБП. Принятый закон предусматривает, что все торговые терминалы должны будут поддерживать оплату с помощью единого универсального кода и предлагать покупателям будут только его.

Расскажу, зачем это сделали, как...

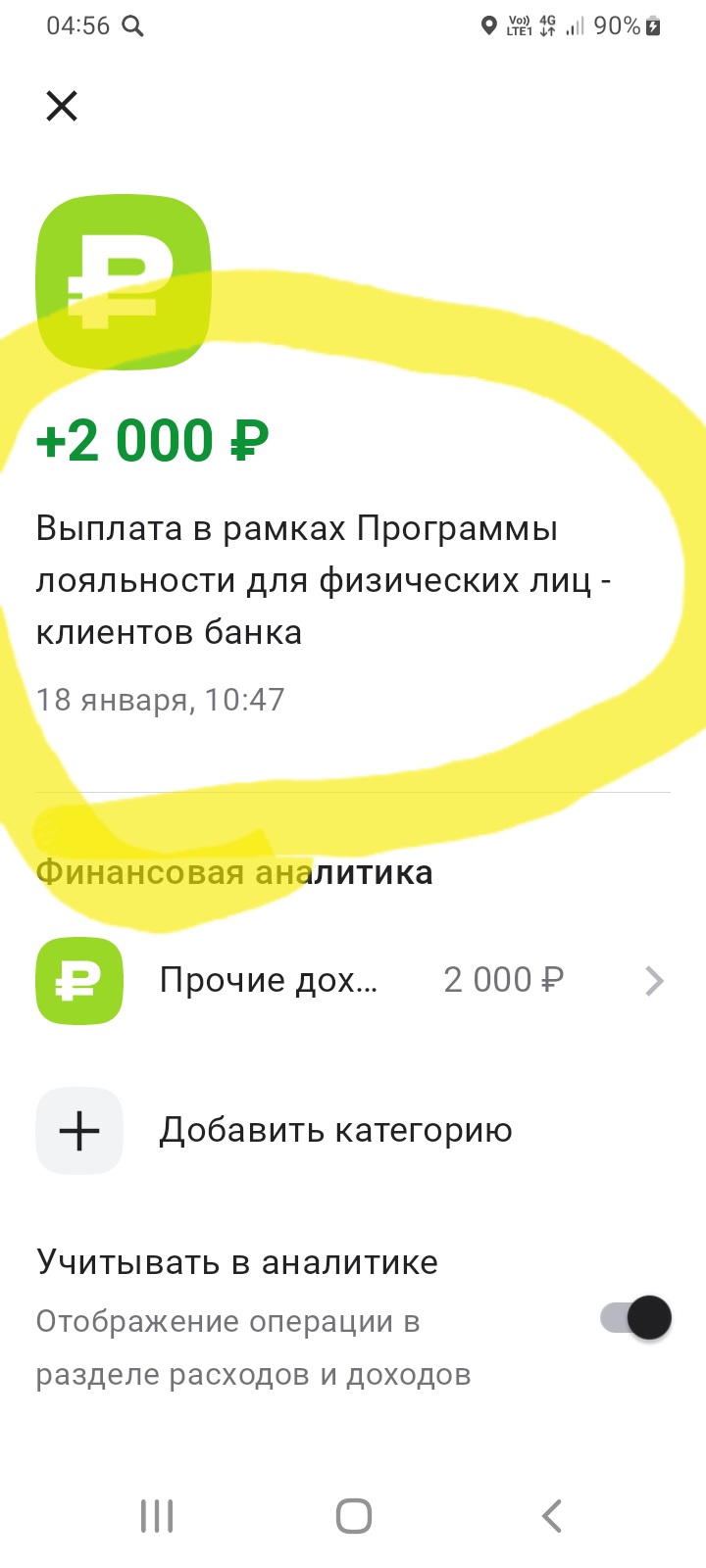

Начало года и банки, которыми я пользуюсь радуют своих пользователей - клиентов , в том числе и меня, производя выплаты, по своим,, Программам лояльности,, . Очередной раз принял участие в акции Альфа-банка ,, Пригласи друга на дебетовую карту с кэшбэком,,. в понедельник 12января, а18января Альфа-Банк,уже, произвёл выплату , в рамках условий акции. Всё, быстро, чётко и без всяких технических проблем и прочих непоняток. Делюсь результатом.

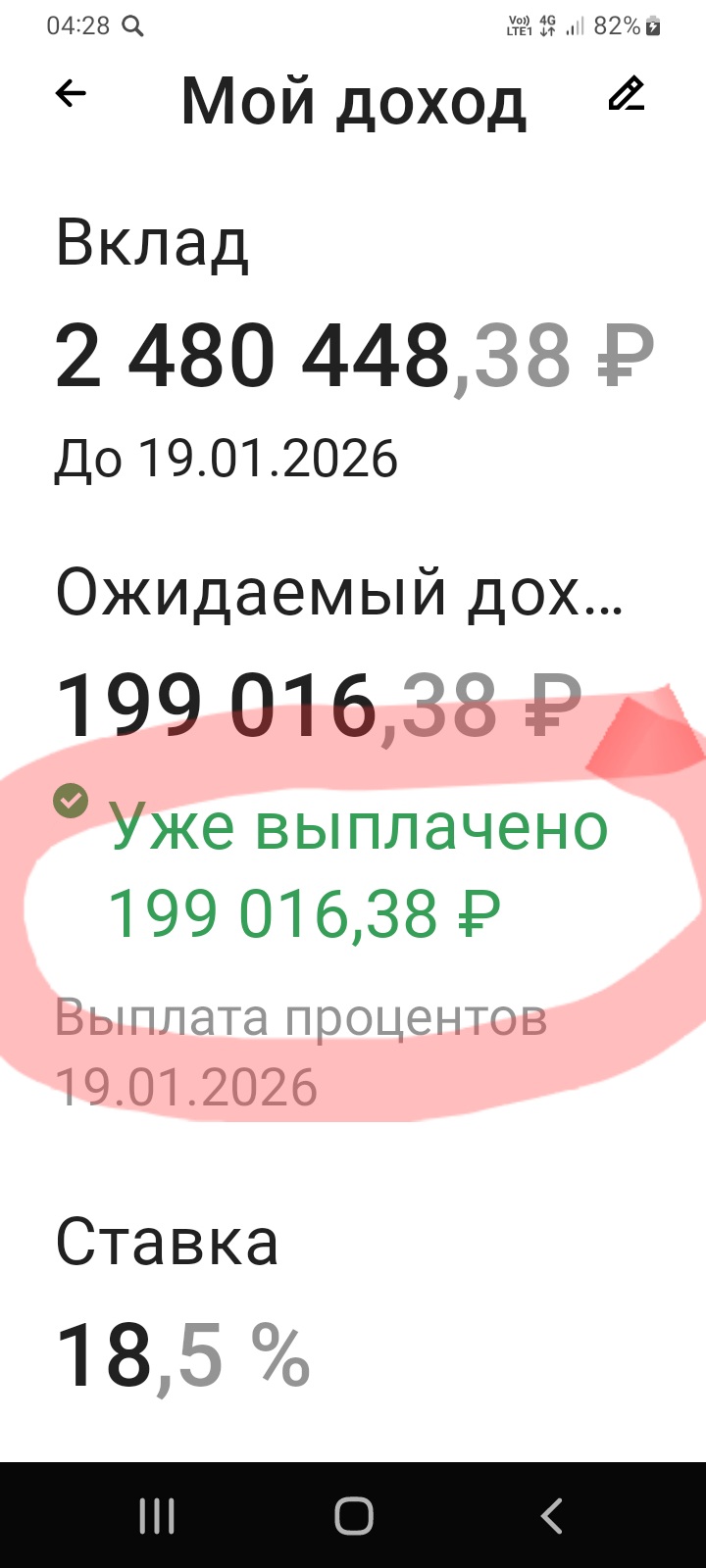

Сегодня, праздник!. И ,,мой,, банк , уже с утра, порадовал меня и произвёл выплату под отличный %. Всё, прошло чётко и гладко. Уже, есть планы , по очередному размещению средств , а так-же ,, запасной аэродром,, , по размещению,если будут ,, сюрпризы,, в изменениях , сегодня, условий. Продолжу, давать информацию, в Диалоге, по банковским продуктам и изменениям по финрынку, в частичном объёме. Кому интересно , пишите , делитесь информацию, по данной тематике. Сам, с удовольствием, ч...

Банк ,, Агропромкредит,, снижает % ставки по линейке НС с понедельника 19.01.2026г. Будет :НС,, Домашний,, - 13,6% ( для пенсионеров -13, 7) по НС ,, Зарплатный,, - 13, 4% (для пенсионеров 13,5%)

Минтранс России выразил сомнения в целесообразности введения единого стандарта размеров ручной клади для всех авиакомпаний. Ведомство считает, что подобная унификация, несмотря на благие намерения упростить правила для пассажиров, на деле может привести к обратному эффекту — усложнить перевозку и ухудшить условия для многих путешественников.

Банк,, Солидарность ,, снизил % ставки по линейке своих НС. По условиям тарифа на НС,,ежедневный остаток ,, ставка будет- 12, 5% ( сумма 1т- 1млн₽ ) , при сумме НС >1млн ₽ - 13%. На НС,,минимальный остаток,, - 14, 5%

Банк ,, Зенит,,. снизил ставки по линейке своих НС:по НС ,, Накопительный,, - 15%,по НС ,, Новый горизонт,,- 15, 5% . Предусмотрена добавка +0,25% к приветсвенной ставке, при сумме НС >1,4млн₽.

Приветствую всех, кто устал платить банку годами! Сегодня я поделюсь секретом,🤫 как сделать вашу жизнь проще и легче 🤩

Представьте себе ситуацию: у вас есть ипотечный кредит на 20-25 лет, а хочется быстрее избавиться от этого груза?🫣 Вдруг существует способ уменьшить этот срок почти наполовину – всего за 15 лет?

Оказывается, это реально благодаря программе долгосрочных сбережений! 📌 Вот что она предлагает:

💥 Софинансирование от государстваВы можете получить поддержку от государства в размере...